Da Microsoft Makros standardmäßig in Office-Dokumenten deaktiviert, brauchen Cyberkriminelle ein anderes standardmäßig unterstütztes Mittel, um Malware zu starten.

Wir sollten nichts weniger von Bedrohungsakteuren erwarten; Wenn sie gegen eine Wand gedrückt werden und ihnen ihr mächtigstes Kapital – Office-Makros – weggenommen wird, finden die Gerissensten von ihnen eine alternative Methode. Die Herausforderung für die raffiniertesten Cyberkriminellen besteht darin, sicherzustellen, dass die größtmögliche Anzahl potenzieller Opfer über die erforderliche Anwendung verfügt, die als Angriffstor fungiert.

Laut einem kürzlich erschienenen Tweet des E-Mail-Sicherheitsunternehmens Prevention Point wurde eine neue Methode mit bewaffneten OneNote-Anhängen entdeckt.

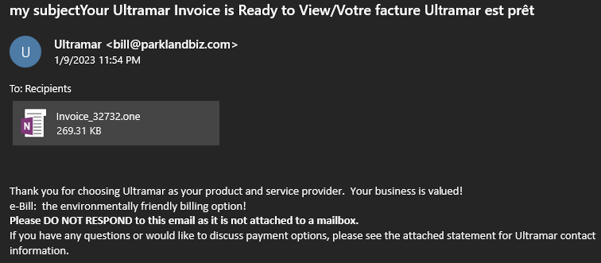

Das anfängliche Phishing sieht für eine Social-Engineering-E-Mail relativ normal aus:

Quelle: Prevention Point

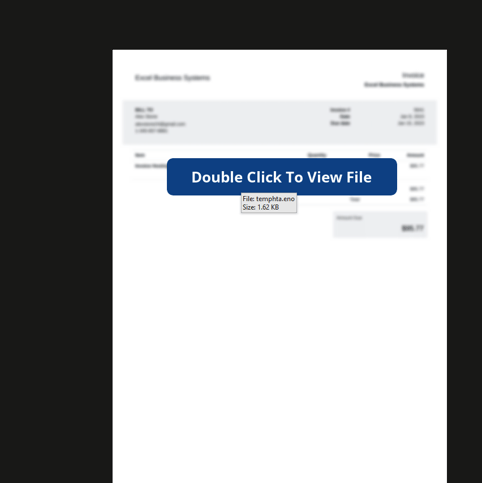

Die One Note-Ausführung sieht irgendwo zwischen unerwartet und irgendwie brillant aus. Außerdem enthält die Standardinstallation von Office 365 OneNote.

Quelle: Präventionspunkt

Das Fazit hier ist, dass dies geradezu gefährlich ist – Bedrohungsakteure haben einen weiteren neuen Weg gefunden, um mit Benutzern auf eine Weise in Kontakt zu treten, die ihnen hilft, ihren Angriff mit einem Doppelklick voranzutreiben. Dieses Beispiel für die ständige Weiterentwicklung des Phishing-Angriffs rechtfertigt perfekt, warum Organisationen die Benutzer kontinuierlich in Sicherheitsbewusstseinsschulungen einschreiben müssen , damit Mitarbeiter immer auf dem Laufenden über solche Taktiken bleiben.

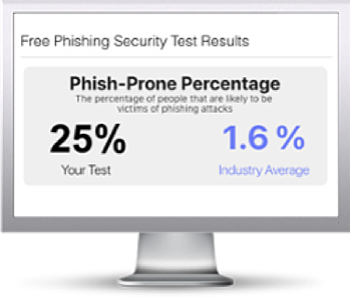

Kostenloser Phishing-Sicherheitstest

Würden Ihre Benutzer auf überzeugende Phishing-Angriffe hereinfallen? Machen Sie jetzt den ersten Schritt und finden Sie es heraus, bevor es Cyberkriminelle tun. Außerdem erfahren Sie, wie Sie sich mit Phishing-Branchen-Benchmarks im Vergleich zu Ihren Mitbewerbern behaupten. Der Phish-Prone Prozentsatz ist in der Regel höher als erwartet und ist eine großartige Möglichkeit, um ein Budget für Sicherheitsbewusstseinstrainings zu erhalten.

Und so funktioniert’s:

- Starten Sie sofort Ihren Test für bis zu 100 Benutzer

- Passen Sie die Phishing-Testvorlage auf Ihre Umgebung an

- Wählen Sie die Zielseite aus, die Ihre Benutzer sehen, nachdem sie geklickt haben

- Zeigen Sie den Benutzern, welche roten Flags sie verpasst haben

- Erhalten Sie innerhalb von 24 Stunden eine PDF-Datei per E-Mail mit Ihrem Phish-Prone Prozentsatz und Diagrammen, die Sie mit dem Management teilen können

- Sehen Sie, wie Ihre Organisation im Vergleich zu anderen in Ihrer Branche abschneidet.