Bewältigung der wichtigsten Herausforderungen im Bereich der Cyber Security

Schützt Unternehmens-E-Mails vor gezieltem Phishing und Nachrichten, die Malware enthalten

Schützt die Netzwerkperimeter, die Dienste und die Workstations vor Malware

Schützt die Infrastruktur vor der Kontrolle durch externe Angreifer

Sichert die Übertragung von Dateien von nicht vertrauenswürdigen zu vertrauenswürdigen Dateispeichern

Erkennt Netzwerkanomalien

Schützt Workstations und Server vor potenziell unerwünschten Apps und nicht vertrauenswürdigen Geräten

Sieht mehr als andere

- Erkennung bisher unbekannter Bedrohungen basierend auf Threat Intelligence & Attribution Daten. Proaktive Suche nach Anomalien versteckten Tunneln und Anzeichen für die Kommunikation mit C&C-Servern.

- Automatisierte Korrelation von Ereignissen und Warnungen und anschließende Zuordnung zum Malware-Typ und/oder Bedrohungsakteur

- Globale proaktive Bedrohungssuche, die die externe Infrastruktur, TTPs, Absichten und Pläne der Hacker aufdeckt

- Proprietäre Tools: Netzwerk-Graph-Analyse und Malware-Detonationsplattform bieten Datenanreicherung, Korrelationen und Analysen

- Vollständiger Überblick über den Angriff, detailliertes Management von Vorfällen (bis hin zu Mutex/Pipes/Registry/Files)

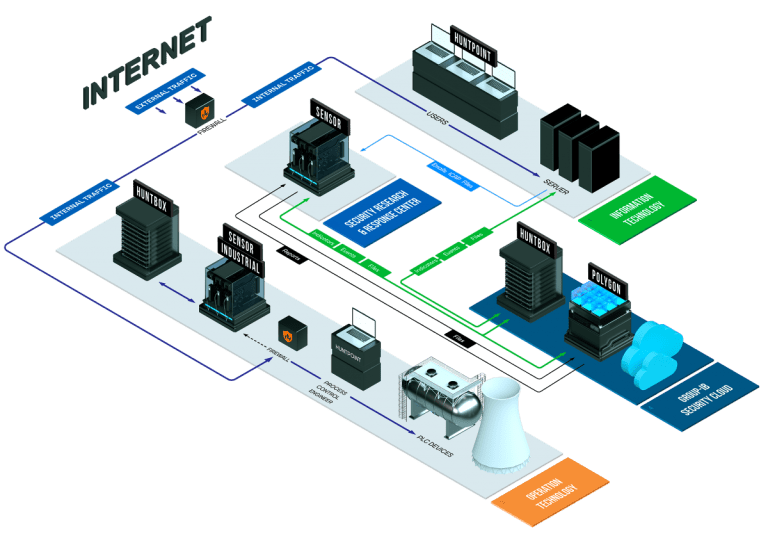

Threat Hunting Framework ist Ihr lokales Zentrum für Forschung, Erkennung und Reaktion

Threat Hunting Framework (THF) Module

CERT-GIB

- Alert monitoring

- Remote response

- Anomaly analysis

- Incident management

- Threat Hunting

- Critical threat analysis

Huntbox

- Internal Threat Hunting

- External Threat Hunting

- Retrospective analysis

- Correlation & attribution

- Module management

- Data storage

- Single interface

- Event analysis

Sensor

- Network Research & Protection

- Traffic analysis

- File extraction

- Anomaly detection

Polygon

- Malware Detonation & Research

- Isolated environment

- File analysis

- Link analysis

Huntpoint

- Behaviour Inspection & Host Forensics

- Event logging

- Threat detection

- Response at hosts

- Traffic analysis

- Support for industrial

protocols - Collection of information on firmware versioning

- Software integrity control

Decrypting TLS/SSL traffic in the protected infrastructure

Überwachung durch das Computer Emergency Response Team von Group-IB