QBot-Malware scheint ihre Konkurrenten durch innovative neue Möglichkeiten zu überleben, um die Opfer sozial dazu zu bringen, bei der Installation zu helfen.

Da “gute Jungs” ständig die Art und Weise aktualisieren, wie sie Angriffe erkennen, müssen Cyberkriminelle in einem ebenso schnellen Tempo laufen und neue Möglichkeiten finden, Malware auf den Endpunkten der Opfer installiert zu sehen. Was die Langlebigkeit einer Malware bestimmt, hängt wirklich davon ab, ob ihre Autoren daran arbeiten, Sicherheitslösungen einen Schritt voraus zu sein.

Dies scheint bei Qbot der Fall zu sein. Seit 2008 haben wir gesehen, wie QBot in der Vergangenheit eine Vielzahl von Taktiken verwendet, einschließlich HTML-Schmuggel, und es ist weiterhin ein gewaltiger Feind, mit seiner neuesten Iteration, die mehrere Taktiken zusammen verwendet.

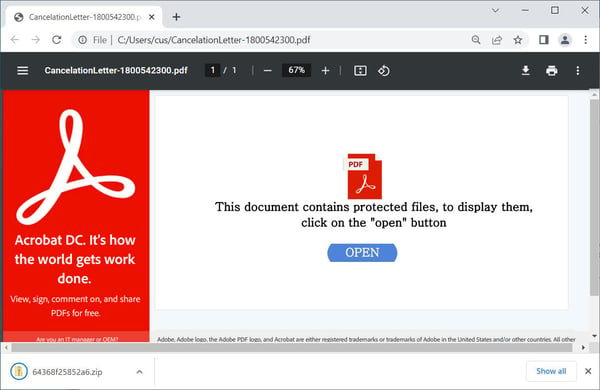

Erstens verwendet es einen HTML-Anhang, der so aussieht, als wäre es eine PDF-Datei. Das HTML lädt ein PDF herunter und öffnet es, in dem der Benutzer aufgefordert wird, auf die Schaltfläche “ÖFFNEN” zu klicken, um die “geschützte Datei” anzuzeigen.

Diese Benutzerinteraktion ist der Schlüssel. Durch Klicken auf die Schaltfläche wird eine ZIP-Datei gestartet, die eine Windows-Skript-Hostdatei (WSF-Datei) enthält. Die ZIP-Datei hilft, die böswillige Absicht der Skriptdatei aus Sicherheitslösungen zu verschleiern.

Das Skript installiert QBot auf dem Endpunkt.

Wie bereits erwähnt, ist die Interaktion des Benutzers der Schlüssel – zu diesem und jedem Phishing-Angriff außer responsebasierten Angriffen (bei denen es sich bei den Angriffen um rein Social Engineering handelt). Durch die Schulung von Benutzern durch Sicherheitsbewusstseinsschulungen, um nicht mit E-Mails zu interagieren, bei denen sie sich nicht sicher sind, können Organisationen das Risiko eines erfolgreichen Cyberangriffs erheblich reduzieren.

BleepingComputer hat die Geschichte.

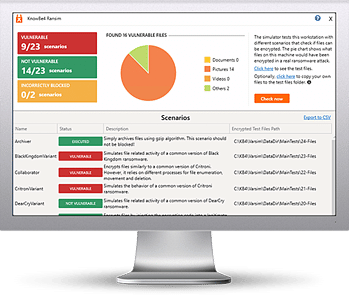

Kostenloses Ransomware-Simulator-Tool

Bedrohungsakteure kommen ständig mit neuen Varianten heraus, um der Erkennung zu entgehen. Blockiert Ihr Netzwerk effektiv alle von ihnen, wenn Mitarbeiter auf Social-Engineering-Angriffe hereinfallen?

“RanSim” von KnowBe4 gibt Ihnen einen schnellen Einblick in die Wirksamkeit Ihres bestehenden Netzwerkschutzes. RanSim simuliert 22 Ransomware-Infektionsszenarien und 1 Kryptomining-Infektionsszenario und zeigt Ihnen, ob eine Workstation anfällig ist.

Und so funktioniert’s:

- 100% harmlose Simulation von echten Ransomware- und Cryptomining-Infektionen

- Verwendet keine eigenen Dateien

- Testet 23 Arten von Infektionsszenarien

- Laden Sie einfach die Installation herunter und führen Sie sie aus

- Ergebnisse in wenigen Minuten!