Die Threat Analysis Group (TAG) von Google hat einen Bericht veröffentlicht, der die Aktivitäten von “ARCHIPELAGO” beschreibt, einer Untergruppe des nordkoreanischen staatlich geförderten Bedrohungsakteures APT43. Die Betreiber von ARCHIPELAGO geben sich häufig als echte Journalisten oder Experten aus, um den ersten Kontakt mit ihren Zielen herzustellen.

“ARCHIPELAGO sendet oft Phishing-E-Mails, in denen sie sich als Vertreter eines Medienunternehmens oder Denkfabrik ausgeben und nordkoreanische Experten bitten, an einem Medieninterview oder einer Informationsanfrage (RFI) teilzunehmen”, sagt TAG. “Die E-Mails fordern die Empfänger auf, auf einen Link zu klicken, um die Interviewfragen oder die RFI anzuzeigen. Wenn der Empfänger klickt, leitet der Link zu einer Phishing-Website um, die sich als Anmeldeaufforderung ausgibt. Die Phishing-Seite zeichnet Tastenanschläge auf, die in das Anmeldeformular eingegeben wurden, und sendet sie an eine vom Angreifer kontrollierte URL. Nachdem der Empfänger sein Passwort eingegeben hat, leitet die Phishing-Seite zu einem gutartigen Dokument mit kontextbezogenen Interviewfragen oder einer RFI um, die für den Empfänger basierend auf dem Inhalt der ursprünglichen Phishing-E-Mail sinnvoll wäre.

Die Bedrohungsakteure sind geduldig und verbringen Wochen damit, Vertrauen zu ihren Zielen aufzubauen, bevor sie versuchen, ihnen Malware zu senden.

“ARCHIPELAGO investiert Zeit und Mühe, um eine Beziehung zu Zielen aufzubauen, und korrespondiert oft mit ihnen per E-Mail über mehrere Tage oder Wochen, bevor er schließlich einen bösartigen Link oder eine Datei sendet”, sagt TAG. “In einem Fall gab sich die Gruppe als Journalist für eine südkoreanische Nachrichtenagentur aus und schickte gutartige E-Mails mit einer Interviewanfrage an nordkoreanische Experten. Als die Empfänger mit Interesse an einem Interview antworteten, setzte ARCHIPELAGO die Korrespondenz über mehrere E-Mails fort, bevor er schließlich einen OneDrive-Link zu einer passwortgeschützten Datei schickte, die Malware enthielt.

Die Bedrohungsakteure verwenden auch Phishing-Seiten, die als vollständige Browserfenster erscheinen.

“ARCHIPELAGO hat auch Links gesendet, die zu ‘Browser-in-the-browser’-Phishing-Seiten führen”, schreiben die Forscher. “Die Phishing-Seiten präsentieren den Benutzern ein gefälschtes Browserfenster, das innerhalb des eigentlichen Browserfensters gerendert wird. Das gefälschte Browserfenster zeigt eine URL und eine Anmeldeaufforderung an, um Benutzer dazu zu bringen, zu denken, dass sie ihr Passwort in eine legitime Anmeldeseite eingeben.

Sicherheitsbewusstseinsschulungen können es Ihren Mitarbeitern ermöglichen, Speer-Phishing-Angriffe zu vereiteln.

Google hat die Geschichte.

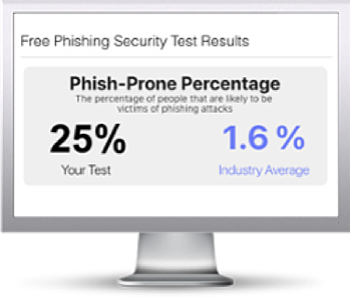

Kostenloser Phishing-Sicherheitstest

Würden Ihre Benutzer auf überzeugende Phishing-Angriffe hereinfallen? Machen Sie jetzt den ersten Schritt und finden Sie es heraus, bevor es Cyberkriminelle tun. Außerdem erfahren Sie, wie Sie sich mit Phishing-Branchen-Benchmarks im Vergleich zu Ihren Mitbewerbern behaupten. Der Phish-Prone Prozentsatz ist in der Regel höher als erwartet und ist eine großartige Möglichkeit, um ein Budget für Sicherheitsbewusstseinstrainings zu erhalten.

Und so funktioniert’s:

- Starten Sie sofort Ihren Test für bis zu 100 Benutzer

- Passen Sie die Phishing-Testvorlage auf Ihre Umgebung an

- Wählen Sie die Zielseite aus, die Ihre Benutzer sehen, nachdem sie geklickt haben

- Zeigen Sie den Benutzern, welche roten Flags sie verpasst haben

- Erhalten Sie innerhalb von 24 Stunden eine PDF-Datei per E-Mail mit Ihrem Phish-Prone Prozentsatz und Diagrammen, die Sie mit dem Management teilen können

- Sehen Sie, wie Ihre Organisation im Vergleich zu anderen in Ihrer Branche abschneidet.