Forscher von ReliaQuest warnen davor, dass Unternehmen weiterhin nach Social-Engineering-Angriffen im Zusammenhang mit der Silicon Valley Bank (SVB) Ausschau halten sollten.

“Cyberkriminelle, die nicht zögern, haben bereits begonnen, den Zusammenbruch von SVB auszunutzen”, schreiben die Forscher. “Es wurden Phishing-Angriffe beobachtet, die sich als Bank ausgeben und auf Kryptowährungsbenutzer abzielen. Es wurden auch Angriffe beobachtet, die sich als Finanzdienstleistungsunternehmen ausgeben und Kryptowährungsnutzern aufgrund des Zusammenbruchs eine Auszahlung versprechen.

Die Forscher stellen fest, dass Angriffe rund um SVB wahrscheinlich gezielter sein und sich auf Finanzangestellte und Führungskräfte konzentrieren werden, die für die Firmenkunden der Bank arbeiten.

“Wir haben cyberkriminelle Foren auf Reaktionen auf das Ereignis überwacht”, schreiben die Forscher. “Zum Zeitpunkt des Schreibens war die Reaktion begrenzt – SVB war keine Privatkundenbank, so dass Cyberkriminelle weniger wahrscheinlich vorgefertigte Phishing-Kits haben, die bereit sind, sich als SVB auszugeben. Zumindest bei einigen Cyberkriminellen ist das Interesse jedoch geweckt: Ein Forumsnutzer stellte fest, dass der Zusammenbruch ehemalige Kunden anfällig für Targeting macht.

ReliaQuest hat Geschwätz in kriminellen Foren rund um die Situation beobachtet, wobei ein Cyberkrimineller erklärte, dass dies “ein guter Zeitpunkt ist, um die Kunden der Banken ins Visier zu nehmen”, da sie “wahrscheinlich versuchen, das Geld so schnell wie möglich abzuheben”. Dies wird wahrscheinlich zu BEC-Angriffen (Business Email Compromise) führen.

“Bei BEC-Angriffen geben sich Bedrohungsakteure als E-Mail-Adressen von Mitarbeitern aus oder kompromittieren sie manchmal, um andere Mitarbeiter dazu zu bringen, ihnen Geld zu überweisen”, schreiben die Forscher. “Hochrangige Mitarbeiter, wie CEOs oder CFOs, werden besonders häufig nachgeahmt. Da ehemalige SVB-Kunden derzeit neue Banken finden und große Geldüberweisungen durchführen, sind sie besonders gefährdet.”

Die Forscher kommen zu dem Schluss, dass Unternehmen, insbesondere diejenigen, die mit SVB zusammengearbeitet haben, ihre Mitarbeiter warnen sollten, vor dieser Art von Angriffen in höchster Alarmbereitschaft zu sein.

“BEC-Kampagnen vermitteln ein Gefühl der Dringlichkeit von Geldtransfers”, erklärt ReliaQuest. “Es kann schwierig sein, sie für Opfer zu identifizieren, insbesondere wenn E-Mail-Konten gekapert wurden. Personen, die für finanzielle Zahlungen verantwortlich sind, sollten sich der üblichen BEC-Taktiken bewusst sein und sicherstellen, dass Zahlungsaufforderungen gültig sind, bevor sie Geld überweisen. Unternehmen sollten die Mitarbeiter über ihre Geschäftsbeziehung mit der SVB informieren und den Mitarbeitern Anweisungen geben, wie sie die Legitimität von E-Mails überprüfen können.”Ein neues Sicherheitsbewusstseinstraining kann Ihre Mitarbeiter in die Lage versetzen, gezielte Social-Engineering-Angriffe zu vereiteln.

Kostenloser Phishing-Sicherheitstest

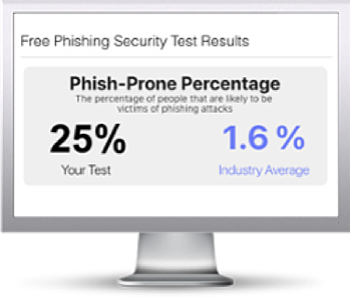

Würden Ihre Benutzer auf überzeugende Phishing-Angriffe hereinfallen? Machen Sie jetzt den ersten Schritt und finden Sie es heraus, bevor es Cyberkriminelle tun. Außerdem erfahren Sie, wie Sie sich mit Phishing-Branchen-Benchmarks im Vergleich zu Ihren Mitbewerbern behaupten. Der Phish-Prone Prozentsatz ist in der Regel höher als erwartet und ist eine großartige Möglichkeit, um ein Budget für Sicherheitsbewusstseinstrainings zu erhalten.

Und so funktioniert’s:

- Starten Sie sofort Ihren Test für bis zu 100 Benutzer

- Passen Sie die Phishing-Testvorlage auf Ihre Umgebung an

- Wählen Sie die Zielseite aus, die Ihre Benutzer sehen, nachdem sie geklickt haben

- Zeigen Sie den Benutzern, welche roten Flags sie verpasst haben

- Erhalten Sie innerhalb von 24 Stunden eine PDF-Datei per E-Mail mit Ihrem Phish-Prone Prozentsatz und Diagrammen, die Sie mit dem Management teilen können

- Sehen Sie, wie Ihre Organisation im Vergleich zu anderen in Ihrer Branche abschneidet.