Microsoft hat einen Bedrohungsakteur beobachtet, der seit August 2022 eine Phishing – Kampagne durchführt. Der Bedrohungsakteur, den Microsoft als „DEV-0569“ verfolgt, verwendet Phishing-E-Mails, um bösartige Installationsprogramme für legitime Anwendungen zu verbreiten, darunter TeamViewer, Microsoft Teams, Adobe Flash Player, Zoom und AnyDesk. Die Phishing-Kampagne führt zur Installation von Ransomware und Informationen stehlender Malware.

„Die historische Beobachtung eines typischen DEV-0569-Angriffs beginnt mit bösartigen Links, die über böswillige Anzeigen, gefälschte Forenseiten, Blogkommentare oder über Phishing-E-Mails an Ziele gesendet werden“, schreiben die Forscher. „Diese Links führen zu schädlichen Dateien, die vom Angreifer mit einem legitimen Zertifikat signiert wurden. Die schädlichen Dateien, bei denen es sich um Malware-Downloader handelt, die als BATLOADER bekannt sind, geben sich als Installationsprogramme oder Updates für legitime Anwendungen wie Microsoft Teams oder Zoom aus. Beim Start verwendet BATLOADER benutzerdefinierte MSI-Aktionen, um böswillige PowerShell-Aktivitäten zu starten oder Batch-Skripte auszuführen, um die Deaktivierung von Sicherheitslösungen zu unterstützen und zur Bereitstellung verschiedener verschlüsselter Malware-Payloads zu führen, die entschlüsselt und mit PowerShell-Befehlen gestartet werden.“

In der jüngsten Kampagne verwendet der Bedrohungsakteur Website-Kontaktformulare, legitime Software-Hinterlegungen und Google Ads, um seine Links zu verbreiten.

„Ende Oktober 2022 identifizierten Microsoft-Forscher eine DEV-0569-Malvertising-Kampagne, die Google Ads nutzt und auf das legitime Verkehrsverteilungssystem (TDS) Keitaro verweist, das Funktionen zur Anpassung von Werbekampagnen durch Verfolgung des Anzeigenverkehrs und benutzer- oder gerätebasierte Filter bietet “, schreiben die Forscher. „Microsoft hat festgestellt, dass das TDS den Benutzer auf eine legitime Download-Site oder unter bestimmten Bedingungen auf die bösartige BATLOADER-Download-Site umleitet. Microsoft hat diesen Missbrauch an Google gemeldet. Mit Keitaro kann DEV-0569 die von Keitaro bereitgestellte Verkehrsfilterung verwenden, um ihre Nutzlasten an bestimmte IP-Bereiche und Ziele zu liefern. Diese Verkehrsfilterung kann DEV-0569 auch dabei helfen, IP-Bereiche bekannter Sicherheits-Sandboxing-Lösungen zu vermeiden.“

New-School-Sicherheitsbewusstseinsschulungen können Ihren Mitarbeitern beibringen, wie sie Social-Engineering-Angriffe erkennen.

Microsoft hat die Geschichte.

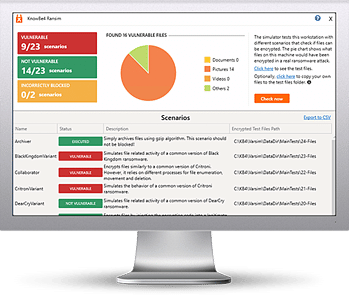

Kostenloses Ransomware-Simulator-Tool

Bedrohungsakteure kommen ständig mit neuen Varianten heraus, um der Erkennung zu entgehen. Blockiert Ihr Netzwerk effektiv alle von ihnen, wenn Mitarbeiter auf Social-Engineering-Angriffe hereinfallen?

“RanSim” von KnowBe4 gibt Ihnen einen schnellen Einblick in die Wirksamkeit Ihres bestehenden Netzwerkschutzes. RanSim simuliert 22 Ransomware-Infektionsszenarien und 1 Kryptomining-Infektionsszenario und zeigt Ihnen, ob eine Workstation anfällig ist.

Und so funktioniert’s:

- 100% harmlose Simulation von echten Ransomware- und Cryptomining-Infektionen

- Verwendet keine eigenen Dateien

- Testet 23 Arten von Infektionsszenarien

- Laden Sie einfach die Installation herunter und führen Sie sie aus

- Ergebnisse in wenigen Minuten!