Forscher von Armorblox warnen davor, dass sich eine Phishing-Kampagne mit gefälschten Versandrechnungen als DHL ausgibt.

„Der Betreff dieser E-Mail zielte darauf ab, durch die Einbeziehung des bekannten und vertrauenswürdigen Markennamens DHL, der lautet: ‚DHL-Versanddokument/Rechnungseingang’, automatisch Vertrauen aufzubauen“, schreiben die Forscher. „Die Aufnahme eines legitimen Markennamens in den E-Mail-Betreff ermutigt die Opfer, die E-Mail rechtzeitig zu öffnen, vorausgesetzt, die E-Mail ist eine legitime Kommunikation der Marke, die Aufmerksamkeit erfordert. Auf den ersten Blick scheint die E-Mail eine legitime Mitteilung der internationalen Reederei DHL zu sein, wobei der Absendername und die E-Mail-Adresse DHL bzw. dhl@vaimti-yacht[.]com lauten.“

Die E-Mails sehen aus wie legitime DHL-Benachrichtigungen und konnten Sicherheitsfilter umgehen.

„Der Inhalt der E-Mail verkörpert weiterhin die bekannte Marke, durch die Einbeziehung des Firmenlogos und der Markenfarben sowie der Unterschrift der DHL-Kundendienstabteilung“, sagt Armorblox. „Die E-Mail sieht aus wie eine Benachrichtigung von DHL, die Empfänger über ein von einem Kunden gesendetes Paket informiert, das an die richtige Lieferadresse umgeleitet werden musste. Der Text der E-Mail enthält einen einfachen Handlungsaufruf für den Empfänger, um das angehängte Dokument anzuzeigen und die Zieladresse der Paketsendung zu bestätigen.“

Die E-Mails forderten die Benutzer auf, den Excel-Anhang zu öffnen, der sie aufforderte, ihre Microsoft-Konto-Anmeldeinformationen einzugeben, um die gefälschte Rechnung anzuzeigen.

„Das Ziel des gezielten Angriffs war, dass die Opfer den Anweisungen im E-Mail-Text folgen und den Anhang öffnen“, schreiben die Forscher. „Der in diesem E-Mail-Angriff enthaltene Anhang hieß Shipping Document Invoice Receipt, um das Vertrauen der ahnungslosen Opfer weiter zu stärken, dass der Anhang eine legitime Datei von DHL und die „Kopie der DHL-Quittung zur Nachverfolgung“ war, wie im Text der E-Mail angegeben . Die in der E-Mail verwendeten Informationen und Sprache veranlassten die Opfer, auf den Anhang zu klicken, ohne zu ahnen, dass der Anhang böswillige Absichten hatte.“

New-School- Sicherheitsbewusstseinsschulungen können Ihre Mitarbeiter in die Lage versetzen, Social-Engineering-Angriffe zu erkennen.

Armorblox hat die Geschichte .

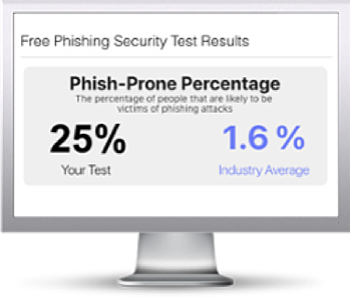

Kostenloser Phishing-Sicherheitstest

Würden Ihre Benutzer auf überzeugende Phishing-Angriffe hereinfallen? Machen Sie jetzt den ersten Schritt und finden Sie es heraus, bevor es Cyberkriminelle tun. Außerdem erfahren Sie, wie Sie sich mit Phishing-Branchen-Benchmarks im Vergleich zu Ihren Mitbewerbern behaupten. Der Phish-Prone Prozentsatz ist in der Regel höher als erwartet und ist eine großartige Möglichkeit, um ein Budget für Sicherheitsbewusstseinstrainings zu erhalten.

Und so funktioniert’s:

- Starten Sie sofort Ihren Test für bis zu 100 Benutzer

- Passen Sie die Phishing-Testvorlage auf Ihre Umgebung an

- Wählen Sie die Zielseite aus, die Ihre Benutzer sehen, nachdem sie geklickt haben

- Zeigen Sie den Benutzern, welche roten Flags sie verpasst haben

- Erhalten Sie innerhalb von 24 Stunden eine PDF-Datei per E-Mail mit Ihrem Phish-Prone Prozentsatz und Diagrammen, die Sie mit dem Management teilen können

- Sehen Sie, wie Ihre Organisation im Vergleich zu anderen in Ihrer Branche abschneidet.