Angreifer verwenden zunehmend neue Techniken, um zu verhindern, dass ihre Phishing-Seiten von Sicherheitsfirmen erkannt werden, wie ein neuer Bericht von BlueVoyant ergab. Der Bericht ergab, dass im Jahr 2022 die Zahl der Phishing-Seiten, die versuchten, potenzielle Sicherheitsforscher und Bots von den Websites wegzuleiten, um 240% gestiegen ist.

Umleiten von Bedrohungsjägern

“Eine der komplizierteren Möglichkeiten, wie Bedrohungsakteure der Erkennung entgehen, sind mehrere Umleitungspfade, die Benutzer zu gefälschten Domains leiten, während mutmaßliche Bedrohungsjäger oder Phishing-Analysten auf eine Fehlerseite umgeleitet werden”, heißt es in dem Bericht. “Zu diesen Umgehungsmechanismen gehören User Agent- oder IP-Beschränkungen und Blacklisting, wobei der Schwerpunkt auf der Erkennung von Bots und Crawlern liegt. Der Zweck dieser Art der Weiterleitung besteht darin, den Phishing-Inhalt auf einer einzigen Website zu verbergen, indem Bedrohungsjäger an einen anderen Ort umgeleitet werden, z. B. auf die offizielle Domain des Ziels, eine Google-Suche usw.

Bedrohungsakteure nutzen auch dynamische DNS-Anbieter, um schnell und kostengünstig Phishing-Seiten einzurichten.

Dynamisches DNS, Phishing ohne Domain

“Dynamische DNS-Hosting-Anbieter sind bei Bedrohungsakteuren besonders beliebt, da sie eine bequeme Plattform bieten, um mehrere Phishing-Seiten einfach einzurichten und zu hosten, ohne eine Domain registrieren zu müssen”, schreiben die Forscher. “BlueVoyant verfolgt seit 2021 Phishing-Aktivitäten, die diese Infrastruktur nutzen, und stellte fest, dass bis Ende des Jahres 67% aller Phishing-Angriffe auf einer dynamischen DNS-Infrastruktur gehostet wurden, was die schnelle Akzeptanz und den massiven Umfang der Nutzung der Infrastruktur zeigt.”

BlueVoyant beobachtet auch einen stetigen Anstieg von SMS-Phishing (Smishing). Die Forscher warnen davor, dass Angreifer SMS-Gateway-Skripte von kriminellen Märkten kaufen und dann legitime SMS-Gateway-Anbieter missbrauchen können, um Tausende von Smishing-Nachrichten zu versenden.

“Um einen erfolgreichen Smishing-Angriff durchzuführen, benötigen Bedrohungsakteure ein automatisiertes Tool, das SMS-Nachrichten in großen Mengen versenden kann”, heißt es in dem Bericht. “SMS-Gateway-Skripte werden im Deep und Dark Web als All-Inclusive-Lösungen verkauft, die relativ einfach zu bedienen sind und sehr wenig technisches Wissen erfordern.”

Ein neues Sicherheitsbewusstseinstraining kann Ihre Mitarbeiter in die Lage versetzen, Phishing-Angriffe zu vereiteln, bei denen Sicherheitstechnologien umgangen werden.

BlueVoyant erzählt die Geschichte.

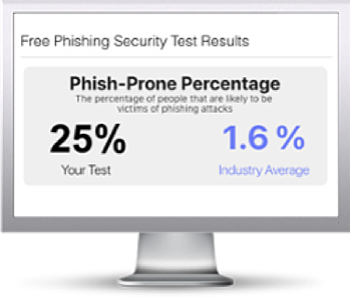

Kostenloser Phishing-Sicherheitstest

Würden Ihre Benutzer auf überzeugende Phishing-Angriffe hereinfallen? Machen Sie jetzt den ersten Schritt und finden Sie es heraus, bevor es Cyberkriminelle tun. Außerdem erfahren Sie, wie Sie sich mit Phishing-Branchen-Benchmarks im Vergleich zu Ihren Mitbewerbern behaupten. Der Phish-Prone Prozentsatz ist in der Regel höher als erwartet und ist eine großartige Möglichkeit, um ein Budget für Sicherheitsbewusstseinstrainings zu erhalten.

Und so funktioniert’s:

- Starten Sie sofort Ihren Test für bis zu 100 Benutzer

- Passen Sie die Phishing-Testvorlage auf Ihre Umgebung an

- Wählen Sie die Zielseite aus, die Ihre Benutzer sehen, nachdem sie geklickt haben

- Zeigen Sie den Benutzern, welche roten Flags sie verpasst haben

- Erhalten Sie innerhalb von 24 Stunden eine PDF-Datei per E-Mail mit Ihrem Phish-Prone Prozentsatz und Diagrammen, die Sie mit dem Management teilen können

- Sehen Sie, wie Ihre Organisation im Vergleich zu anderen in Ihrer Branche abschneidet.