Das britische National Cyber Security Centre (NCSC) hat zwei separate Spear-Phishing-Kampagnen beschrieben, die von Russlands Bedrohungsakteur SEABORGIUM und Irans TA453 (auch bekannt als Charming Kitten) gestartet wurden. Laut NCSC haben beide Bedrohungsakteure Einrichtungen im Vereinigten Königreich ins Visier genommen, darunter „Wissenschaft, Verteidigung, Regierungsorganisationen, NGOs, Denkfabriken sowie Politiker, Journalisten und Aktivisten“.

Die Bedrohungsakteure führen zunächst eine Erkundung ihrer Ziele durch, indem sie soziale Medien und andere Open-Source-Informationen recherchieren. Danach nehmen sie unter dem Deckmantel eines Journalisten, Kollegen oder einer anderen Person Kontakt auf, auf die das Opfer wahrscheinlich antworten würde.

„Seaborgium und TA453 haben sich die Zeit genommen, die Interessen und Kontakte ihrer Zielpersonen zu recherchieren, um einen glaubwürdigen Ansatz zu entwickeln, und beginnen nun, Vertrauen aufzubauen“, heißt es in dem Bericht. „Oft beginnen sie damit, einen wohlwollenden Kontakt zu einem Thema herzustellen, von dem sie hoffen, dass es ihre Zielgruppe anspricht. Es gibt oft eine gewisse Korrespondenz zwischen Angreifer und Ziel, manchmal über einen längeren Zeitraum, während der Angreifer Vertrauen aufbaut.“

Die Bedrohungsakteure senden dem Opfer dann einen Link, der als etwas getarnt ist, das sich auf ihre vorherigen Gespräche bezieht.

„Sobald Vertrauen aufgebaut ist, verwendet der Angreifer typische Phishing-Techniken und teilt einen Link mit, anscheinend zu einem Dokument oder einer Website von Interesse“, sagt das NCSC. „Dies führt das Ziel zu einem von Akteuren kontrollierten Server und fordert das Ziel auf, Kontoanmeldeinformationen einzugeben. Der schädliche Link kann eine URL in einer E-Mail-Nachricht sein, oder der Akteur kann einen Link in ein Dokument auf OneDrive, GoogleDrive oder anderen Dateifreigabeplattformen einbetten.

TA453 hat sogar bösartige Links geteilt, die als Zoom-Meeting-URLs getarnt sind, und in einem Fall sogar einen Zoom-Anruf mit dem Ziel eingerichtet, die bösartige URL während des Anrufs in der Chat-Leiste zu teilen. Industriepartner haben auch die Verwendung von Multi-Persona-Imitation (Verwendung von zwei oder mehr von Akteuren kontrollierten Personas in einem Spear-Phishing-Thread) gemeldet, um den Anschein von Legitimität zu erwecken.“

Sicherheitsbewusstseinsschulungen der neuen Schule können Ihre Mitarbeiter in die Lage versetzen, Best Practices für Sicherheit zu befolgen, damit sie gezielte Phishing-Angriffe vereiteln können.

Das NCSC hat die Geschichte .

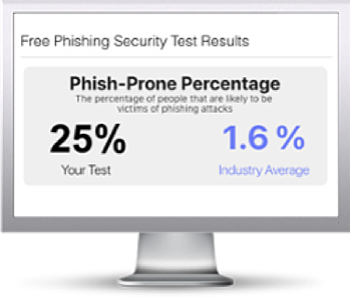

Kostenloser Phishing-Sicherheitstest

Würden Ihre Benutzer auf überzeugende Phishing-Angriffe hereinfallen? Machen Sie jetzt den ersten Schritt und finden Sie es heraus, bevor es Cyberkriminelle tun. Außerdem erfahren Sie, wie Sie sich mit Phishing-Branchen-Benchmarks im Vergleich zu Ihren Mitbewerbern behaupten. Der Phish-Prone Prozentsatz ist in der Regel höher als erwartet und ist eine großartige Möglichkeit, um ein Budget für Sicherheitsbewusstseinstrainings zu erhalten.

Und so funktioniert’s:

- Starten Sie sofort Ihren Test für bis zu 100 Benutzer

- Passen Sie die Phishing-Testvorlage auf Ihre Umgebung an

- Wählen Sie die Zielseite aus, die Ihre Benutzer sehen, nachdem sie geklickt haben

- Zeigen Sie den Benutzern, welche roten Flags sie verpasst haben

- Erhalten Sie innerhalb von 24 Stunden eine PDF-Datei per E-Mail mit Ihrem Phish-Prone Prozentsatz und Diagrammen, die Sie mit dem Management teilen können

- Sehen Sie, wie Ihre Organisation im Vergleich zu anderen in Ihrer Branche abschneidet.