Forscher von Cyren beschreiben einen Phishing–Angriff, der auf den Diebstahl eines gestohlenen iPad zurückzuführen ist. Das iPad wurde in einem Zug in der Schweiz gestohlen und erschien einige Tage später kurzzeitig auf den Apple-Ortungsdiensten in Paris. Die Besitzerin ging davon aus, dass das iPad endgültig verloren ging, schickte aber für alle Fälle eine Nachricht mit ihrer Telefonnummer an das iPad.

Mehr als sechs Monate später erhielt die Besitzerin eine SMS, in der behauptet wurde, vom Apple Support zu stammen, in der behauptet wurde, ihr iPad sei gefunden worden. Die Nachricht enthielt einen Link zu einer gefälschten iCloud-Website, die nach ihren Apple-Anmeldedaten fragte. Glücklicherweise fiel sie diesem Angriff nicht zum Opfer.

Cyrens Forscher identifizierten diesen Angriff dann als Teil eines ausgeklügeltes Phishing-Kit, das entwickelt wurde, um mehrere Apple-Dienste zu fälschen. Der Angreifer erhält die gestohlenen Daten über einen maßgeschneiderten Telegramm-Bot.

“Ein Telegramm-Bot ist für diesen Zweck nützlich, da er eine einfache Übertragung über die Cloud ermöglicht – technisch gesehen eine http-API”, schreiben die Forscher. “Es ist überraschend einfach, einen Telegramm-Bot für diesen Zweck einzurichten, der Prozess kann in etwa einer Minute durchgeführt werden. Wenn Sie einen Bot erstellen, erhalten Sie ein Authentifizierungstoken. Mit dem Authentifizierungstoken können Sie den Bot steuern und Nachrichten senden. Der Grund, warum die Angreifer es verwenden, ist, dass Telegram über eine HTTP-basierte Schnittstelle verfügt, die es Bot-Besitzern ermöglicht, Nachrichten nur mit einer HTTP-Anfrage zu senden, die das Token des Bots, eine Chat-ID und die Nachricht enthält. Dies ist alles völlig kostenlos und der Bot-Besitzer benötigt keinen eigenen separaten Server, um die Kommunikation abzuwickeln. Es ist auch benutzerfreundlich für den Angreifer, da er die Opferinformationen bequem in einem Telegramm-Chat erhält.“

Nach dem Diebstahl der Anmeldeinformationen und der Anmeldung beim Konto des Opfers entfernt das Phishing-Kit automatisch das verknüpfte iCloud-Konto vom Gerät. Dies ermöglicht es dem Angreifer, “die gestohlenen Geräte zurückzusetzen und sie als neue Geräte einzurichten, damit sie verkauft werden können”.

Cybersecurity Sicherheitstraining kann Ihren Mitarbeitern ein gesundes Gefühl des Verdachts vermitteln, damit sie vermeiden können, auf Social-Engineering-Angriffe hereinzufallen.

Kostenloser Phishing-Sicherheitstest

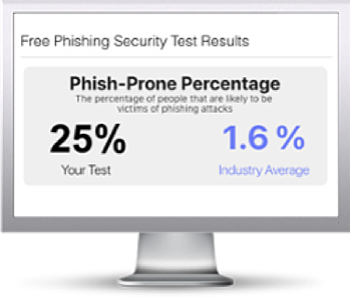

Würden Ihre Benutzer auf überzeugende Phishing-Angriffe hereinfallen? Machen Sie jetzt den ersten Schritt und finden Sie es heraus, bevor es Cyberkriminelle tun. Außerdem erfahren Sie, wie Sie sich mit Phishing-Branchen-Benchmarks im Vergleich zu Ihren Mitbewerbern behaupten. Der Phish-Prone Prozentsatz ist in der Regel höher als erwartet und ist eine großartige Möglichkeit, um ein Budget für Sicherheitsbewusstseinstrainings zu erhalten.

Und so funktioniert’s:

- Starten Sie sofort Ihren Test für bis zu 100 Benutzer

- Passen Sie die Phishing-Testvorlage auf Ihre Umgebung an

- Wählen Sie die Zielseite aus, die Ihre Benutzer sehen, nachdem sie geklickt haben

- Zeigen Sie den Benutzern, welche roten Flags sie verpasst haben

- Erhalten Sie innerhalb von 24 Stunden eine PDF-Datei per E-Mail mit Ihrem Phish-Prone Prozentsatz und Diagrammen, die Sie mit dem Management teilen können

- Sehen Sie, wie Ihre Organisation im Vergleich zu anderen in Ihrer Branche abschneidet.