Diese neue Art von Social Engineering, die Opfer mit einem realistisch und legitim aussehenden gefälschten Browserfenster nutzt, um Steam-Konten zu stehlen, kann ein Zeichen für kommende Dinge sein.

Wir haben schon oft über gefälschte Marken, gefälschte Websites und gefälschte Anmeldeseiten in unzähligen Phishing-Betrug und Angriffen geschrieben. Aber dieser Angriff zeichnet sich durch einen höheren Grad an Raffinesse als alles, was Sie bisher gesehen haben und setzt möglicherweise die Messlatte für zukünftige Social-Engineering-Angriffe zurück.

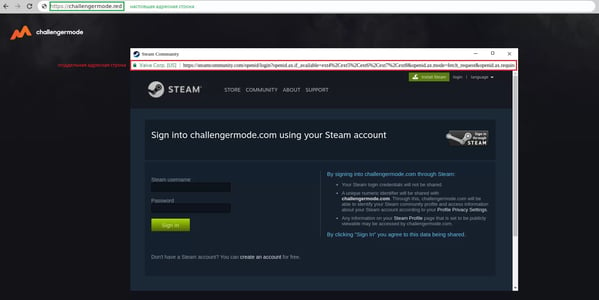

Laut Sicherheitsforschern von GroupIB erscheint die neue Technik – genannt “Browser-in-the-Browser” – wie ein neues Fenster, das für die Authentifizierung verwendet wird; nur ist sie tatsächlich Teil der ursprünglichen bösartigen Website. Im folgenden Beispiel werden den Nutzern der Spieleplattform Steam ansprechende Steam-bezogene Angebote (z. B. die Teilnahme an einem Turnier) mitgeteilt, die wahrscheinlich eine Authentifizierung bei Steam erfordern würden. Sobald Sie sich auf der Seite mit dem vermeintlichen Angebot befinden, erscheint ein neues Fenster, in dem der Benutzer aufgefordert wird, sich zu authentifizieren.

Quelle: GroupIB

Schauen Sie sich die Details im Screenshot an – was wie eine gültige URL aussieht, wird zusammen mit einem grünen Schloss im “Fenster” platziert, das auf ein richtiges SSL-Zertifikat hinweist. Wenn Sie es nicht besser wüssten (und jetzt tun Sie es), würden Sie denken, dass es legitim ist. Was tatsächlich passiert, ist, dass es kein neues Fenster gibt; es ist nur eine sehr beeindruckend gestaltete In-Site-Seite, die Anmeldeinformationen und sogar zusätzliche “Fenster” für Zwei-Faktor-Authentifizierungsanforderungen sammelt.

Was diesen Angriff so sehr gefährlich macht, ist sein Potenzial. Denken Sie jedes Mal daran, wenn Sie die Authentifizierung von Drittanbietern verwenden (wie Google, Facebook, Microsoft 365 oder einen anderen Cloud-basierten Verzeichnisdienst) – diese Technik könnte verwendet werden, um Benutzer dazu zu bringen, geschäftliche Anmeldeinformationen anzugeben.

Die Antwort hier ist nicht, den Benutzern zu sagen, “immer überprüfen Sie, ob es ein echtes Fenster ist” – das ist nicht das Problem; was ein guter Rat ist (der im Rahmen des kontinuierlichen Security Awareness Training gelehrt wird), ist, sich niemals mit unerwünschten Nachrichten zu beschäftigen (ob per E-Mail, in sozialen Medien oder in der Plattform), da Cyberkrimin Möglichkeiten, Sie aus Ihren Anmeldeinformationen zu täuschen.

Fordern Sie eine Demo an: Security Awareness Training

Das Security Awareness Training der neuen Schule ist entscheidend, damit Sie und Ihre IT-Mitarbeiter mit Benutzern in Kontakt treten und ihnen helfen können, jederzeit die richtigen Sicherheitsentscheidungen zu treffen.

Dies ist kein einmaliger Deal, kontinuierliche Schulungen und simuliertes Phishing sind beide erforderlich, um Benutzer als letzte Verteidigungslinie zu mobilisieren. Fordern Sie Ihre persönliche Demo der Sicherheitsbewusstseinsschulung und der simulierten Phishing-Plattform von KnowBe4 an und sehen Sie, wie einfach es sein kann!