Forscher von Vade Secure beschreiben eine Art von Phishing-Angriff, der als „Klon-Phishing“ bezeichnet wird. Angreifer klonen eine legitime E-Mail von einem vertrauenswürdigen Absender und behaupten in dieser Kopie, dass sie vergessen haben, einen Link oder Anhang einzufügen.

„Stellen Sie sich vor, Sie erhalten eine legitime E-Mail von einer Marke, die Sie kennen und der Sie vertrauen“, schreiben die Forscher. „Später erhalten Sie dieselbe E-Mail erneut, nur dass der Absender dieses Mal erklärt, dass er vergessen hat, zusätzliche Empfänger oder Informationen anzugeben. Ohne die offensichtlichen Anzeichen von Klon-Phishing zu kennen, vertrauen Sie der E-Mail als authentisch und akzeptieren die Argumentation des Absenders ohne eine zweite Überprüfung. Inhalt und Kontext der E-Mail geben Ihnen schließlich keinen Anlass zur Verdächtigung. Es stellt sich jedoch heraus, dass diese zweite E-Mail nicht legitim ist, sondern ein Klon der ursprünglichen Nachricht, die Sie dazu verleiten soll, auf einen schädlichen Link zu klicken oder einen schädlichen Anhang herunterzuladen.“

Bei diesen Angriffen haben die Angreifer Zugriff auf ein kompromittiertes E-Mail-Konto innerhalb der Organisation und verwenden diesen Zugriff dann, um schädliche E-Mails an andere Mitarbeiter zu senden.

„Hacker fangen eine E-Mail von einem vertrauenswürdigen Absender ab, ersetzen Links oder Anhänge durch schädliche Inhalte und senden die E-Mail dann erneut an dieselben Empfänger“, schreiben die Forscher. „Um Verdacht zu vermeiden, rechtfertigen Hacker den Zweck der doppelten Nachricht mit einem einfachen und glaubwürdigen Grund. Sie verwenden auch gängige Phishing-Techniken, um den Anschein von Legitimität zu erwecken, einschließlich des Spoofing von Anzeigenamen.“

Vade kommt zu dem Schluss, dass eine Defense-in-Depth-Strategie, die eine Kombination aus technischen Abwehrmaßnahmen und Mitarbeiterschulungen umfasst, der beste Weg ist, um Phishing-Angriffe zu vereiteln.

„Wie bei jeder Cyberbedrohung beginnt der Schutz vor Klon-Phishing mit einer umfassenden Cybersicherheitsstrategie“, schreiben die Forscher. „Dies umfasst sowohl Technologien, die vor modernen Bedrohungen schützen können, als auch Best Practices, die Ihre Benutzer von einer Cybersicherheitsschwäche in eine Stärke verwandeln können.“

New-School- Sicherheitsbewusstseinsschulungen können Ihren Mitarbeitern ein gesundes Misstrauen vermitteln, indem sie ihnen beibringen, Social-Engineering-Taktiken zu erkennen.

Vade Secure hat die Geschichte .

Kostenloser Phishing-Sicherheitstest

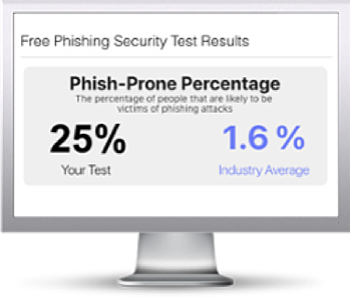

Würden Ihre Benutzer auf überzeugende Phishing-Angriffe hereinfallen? Machen Sie jetzt den ersten Schritt und finden Sie es heraus, bevor es Cyberkriminelle tun. Außerdem erfahren Sie, wie Sie sich mit Phishing-Branchen-Benchmarks im Vergleich zu Ihren Mitbewerbern behaupten. Der Phish-Prone Prozentsatz ist in der Regel höher als erwartet und ist eine großartige Möglichkeit, um ein Budget für Sicherheitsbewusstseinstrainings zu erhalten.

Und so funktioniert’s:

- Starten Sie sofort Ihren Test für bis zu 100 Benutzer

- Passen Sie die Phishing-Testvorlage auf Ihre Umgebung an

- Wählen Sie die Zielseite aus, die Ihre Benutzer sehen, nachdem sie geklickt haben

- Zeigen Sie den Benutzern, welche roten Flags sie verpasst haben

- Erhalten Sie innerhalb von 24 Stunden eine PDF-Datei per E-Mail mit Ihrem Phish-Prone Prozentsatz und Diagrammen, die Sie mit dem Management teilen können

- Sehen Sie, wie Ihre Organisation im Vergleich zu anderen in Ihrer Branche abschneidet.